企業官網安全基座建設:從合規防線到商業信任的數字護城河

在數據泄露年均增長37%、單次攻擊平均損失435萬美元(IBM 2024)的嚴峻環境下,企業官網已從品牌門戶升級為網絡安全攻防前線。當同行仍在討論UI交互時,前沿企業正將官網打造為“零信任架構下的信任轉化引擎”,讓安全成為核心競爭力。

一、血淚教訓:官網安全失守的5大災難鏈

| 風險場景 | 典型損失 | 真實案例 |

|---|---|---|

| 供應鏈污染 | 官網被注入惡意腳本 → 訪客電腦遭勒索病毒 | 某醫療設備商官網傳播LockBit 3.0,賠付客戶230萬美元 |

| API越權漏洞 | 黑客爬取客戶數據庫 → 信息黑市交易 | 教育SaaS企業13萬家長信息泄露,股價單日暴跌28% |

| DDoS勒索 | 官網癱瘓72小時 → 日均損失$85萬訂單 | 跨境電商旺季遭100Gbps攻擊,支付$50萬比特幣贖金 |

| 篡改信任標識 | 偽造安全認證標識 → 釣魚攻擊成功率↑65% | 黑客仿冒某銀行官網EV證書,盜取客戶$1200萬 |

| GDPR/個保法 | 違規收集用戶數據 → 處年收入4%罰款 | 某車企因Cookie未獲同意被罰€2,400萬 |

行業警報:83%的企業官網存在高危漏洞(OWASP TOP 10),60%未通過基礎滲透測試

二、安全基座架構:零信任模型下的「三盾一體」防御矩陣

? 前端防護盾(用戶可見層)

├─ 動態內容安全策略(CSP):阻止非白名單腳本執行

├─ 生物特征行為驗證:替代傳統驗證碼,攔截機器流量

├─ 前端水印追蹤:截屏自動附加訪問者ID+時間戳

? 網關防護盾(流量調度層)

├─ 智能WAF:基于AI的實時攻擊特征識別(誤殺率<0.01%)

├─ DDoS清洗中心:100Tbps+防御帶寬,秒級攻擊響應

├─ API統一網關:強制OAuth2.0認證+速率限制

? 數據防護盾(核心資產層)

├─ 字段級加密:身份證/手機號等敏感數據獨立密鑰加密

├─ 動態數據脫敏:不同角色查看不同數據粒度(如客服僅見手機號前3后4位)

├─ 區塊鏈存證:關鍵操作日志上鏈(時間、IP、行為不可篡改)

三、合規性設計:繞開天價罰單的7個關鍵控制點

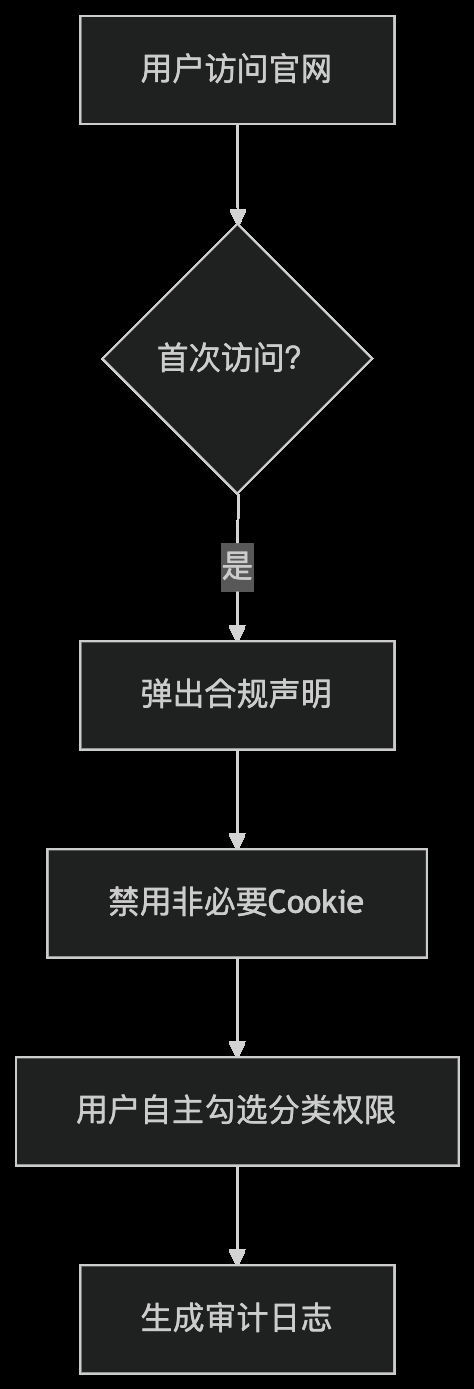

Cookie合規矩陣

隱私協議動態生成:根據用戶國籍自動適配GDPR/CCPA/個保法條款

數據生命周期看板:可視化展示數據收集→存儲→刪除全鏈路

漏洞賞金計劃:邀請白帽黑客測試,最高懸賞$5萬/高危漏洞

第三方代碼沙箱:限制Google Analytics等工具的數據訪問權限

員工權限最小化:內容編輯員無法接觸數據庫,運維人員操作全程錄屏

災難恢復演習:每季度模擬“官網完全癱瘓”場景,恢復時間<15分鐘

四、技術選型避坑指南:安全性與成本的平衡藝術

| 方案 | 優勢 | 致命缺陷 | 適用場景 |

|---|---|---|---|

| 公有云WAF | 分鐘級部署,彈性防護 | 深度定制能力弱,日志留存<30天 | 電商大促期間臨時擴容 |

| 硬件防火墻集群 | 吞吐量達200Gbps,零延遲 | 單臺成本>$50萬,維護復雜 | 金融/政府核心系統 |

| 基于K8s的容器安全 | 自動隔離漏洞容器 | 需重構現有架構,學習曲線陡峭 | 微服務化新項目 |

| Serverless防護 | 按需付費,無視CC攻擊 | 冷啟動延遲影響用戶體驗 | 低頻訪問企業宣傳站 |

黃金法則:安全預算應占官網總投入的15%-20%(Gartner建議值)

五、攻防實戰:用黑客思維建設防御體系

紅藍對抗模擬(Red Team攻擊路徑還原)

1. 信息收集

? WHOIS反查管理員郵箱 → 社工庫獲取常用密碼

? 掃描子域名:test.example.com暴露Jenkins控制臺

2. 漏洞利用

? Jenkins未授權訪問 → 上傳Webshell

? 橫向移動至數據庫服務器

3. 數據盜取

? 繞過字段級加密:通過內存抓取解密密鑰

? 壓縮客戶數據 → 分段HTTPS外傳

4. 痕跡清除

? 刪除訪問日志 → 注入正常流量偽裝

藍軍加固方案:

關鍵服務器部署內存加密技術(Intel SGX)

外傳流量實施行為建模分析(>50MB文件傳輸自動告警)

運維系統啟用二次認證(硬件Key+生物識別)

六、未來戰場:Web3.0時代的官網安全范式

去中心化身份(DID):用戶通過數字錢包登錄,零知識證明驗證資質

智能合約審計:官網鏈上承諾(如“數據留存≤6個月”)自動執行

量子安全加密:部署抗量子破解算法(CRYSTALS-Kyber)

圖片來源于網絡,如涉及侵權,請聯系刪除或點擊“在線咨詢”并備注圖片侵權